Raspberry Robin Operators Selling Cybercriminals Access to Thousands of Endpoints

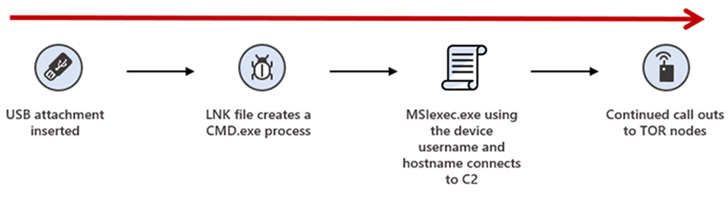

2022/10/28 TheHackerNews — Raspberry Robin ワームは Access-as-a-Service へと進化し、IcedID/Bumblebee/TrueBot (Silence)/Clop などの、他のペイロード展開に採用されつつある。Microsoft Security Threat Intelligence Center (MSTIC) は、「このマルウェアは、複雑で相互接続されたマルウェア・エコシステムの一部であり、従来からの USB ドライブ拡散を超えた、多様な感染方式を実現している」と詳述している。Raspberry Robin は、USB ドライブを介して Windows システムに拡散するマルウェアであり、感染させた QNAP ストレージ・サーバを Command and Control に使用することから、 サイバー・セキュリティ企業 Red Canary は QNAP Worm とも呼んでいる。

MSTIC は、Raspberry Robin 感染の背後にいる活動グループを、DEV-0856 として監視しており、確認された少なくとも4つのエントリ・ポイントで、ランサムウェア展開を目標としている可能性が高いとしている。

このチームは Raspberry Robin について、広く配布されても感染後の行動が観察されないワームという存在から、現時点における最大のマルウェア配布プラットフォームの1つへと、発展したと指摘している。

Microsoft Defender for Endpoint から収集したテレメトリ・データによると、約1000 の組織に点在する約3000台のデバイスが、これまでの 30日間において、少なくとも1回の Raspberry Robin ペイロード関連のアラートに遭遇しているようだ。

2022年7月に Raspberry Robin は、マルウェア FakeUpdates (SocGholish) の配信経路として機能していることが発見されているが、今回の進展は、Raspberry Robin の感染後アクティビティが増加している証拠にもなる。

Microsoft が DEV-0243 (Evil Corp) として追跡している脅威クラスターは、この FakeUpdates アクティビティに続いて、プレ・ランサムウェアとして機能している。その実態は、Dridex トロイの木馬と、TeslaGun C2 フレームワークの背後にいる、ロシアのサイバー犯罪シンジケートである。

2022年10月に Microsoft は、コードネーム DEV-0950 という別の脅威アクターが関与し、公的には FIN11/TA505 として監視されているグループの、侵害後のアクティビティで Raspberry Robin が検出された発表している。

FIN11/TA505 という名称は同じ対象を示すことが多いが、Google 傘下の Mandiant (旧 FireEye) は、TA505 グループのサブセットが FIN11 であると説明している。

また、Evil Corp と TA505 の混同も指摘されているが、Proofpoint は TA505 と Evil Corp は異なるものだと評価している。ただし、これらのクラスターは互いに、部分的な戦術を共有していると示唆される。

研究者たちは、「Raspberry Robin の感染から、DEV-0950 のアクティビティである Cobalt Strike のハンズオン・キーボード侵害へのつながりが見える。また、Raspberry Robin の段階と Cobalt Strike の段階の間に、TrueBot 感染が観察されるときもある。そして、一連のアクティビティは、Clop ランサムウェアの展開で最高潮に達した」と述べている。

さらに Microsoft は、Raspberry Robin マルウェア・キャンペーンの背後にいる脅威アクターたちは、ペイロード配信のためにワーム・オペレータに対価を支払っており、新たな被害者を獲得するためのベクターとして、フィッシング行為から離れることも可能だと推論している。

また、DEV-0651 と名付けられたサイバー犯罪者は、正規のクラウド・サービスを悪用して Fauppod というアーティファクトを配布している。彼らのコードと Raspberry Robin のコードには類似性があり、FakeUpdates というマルウェアを投下していることも分かっている。

Microsoft によると、Raspberry Robin の感染経路における Fauppod は、LNK ファイル経由で USB ドライブに感染する最も初期のリンクであると、中程度の信頼度で述べている。

その一方で、9月の初めに IBM Security X-Force は、Raspberry Robin の感染チェーンで使用されるローダー・コンポーネントと、Dridex マルウェアの間に、機能的な類似性があることを確認した。このコード・レベルの関連性について Microsoft は、広範な実行環境を目指す Fauppod が、Dridex の手法を採用したためだと説明している。

Microsoft は、「Raspberry Robin の感染チェーンは、複数の感染ポイントが錯綜する複雑なマップであり、たとえば2つのホストが同時に感染した場合でも、多くの異なる結果につながる可能性がある」と述べている。

Access-as-a-Service に関する記事としては、8月2日の「Gootkit は AaaS (Access-as-a-Service):ファイルレス技術でマルウェアをドロップ」がありました。また、文中に登場する Evil Corp は、Cisco をハッキングした Yanluowang とも関係があるようです。Raspberry Robin ワームは Access-as-a-Service であるためか、関連する脅威アクター・グループが多いですね。よろしければ、as-a-Service で検索も、ご利用ください。

You must be logged in to post a comment.