New Linux botnet exploits Log4J, uses DNS tunneling for comms

2022/03/15 BleepingComputer — 最近のことだが、Linux システムを標的とするボットネットが発見された。それにより一般的なユーザーが、ルートキットをインストールされ、リバースシェルを作成され、Webトラフィックのプロキシとして機能し、機密情報を盗むボット軍団に巻き込まれる可能性が生じる。このマルウェアは、Linux ARM/X64 CPU アーキテクチャ・デバイスの攻撃に特化されたものであり、Qihoo 360 の Network Security Research Lab (360 Netlab) により B1txor20 と名付けられている。

このボットネットは、Log4J の脆弱性を悪用することで、新しいホストへの感染を促進する。つまり、脆弱性のある Apache Log4j ロギング・ライブラリを使用しているベンダーが多数あることから、きわめて魅力的な攻撃経路といえる。

B1txor20 ボットネットは、2月9日に最初のサンプルが、研究者のハニーポット・システムに捕捉されたときに発見された。研究者たちは、バックドア/SOCKS5 プロキシ/マルウェア・ダウンロード/データ窃取/任意のコマンド実行/ルートキットのインストール機能を持つ、合計4つのマルウェア・サンプルを捕獲した。

C2 通信トラフィックの隠蔽に使用される DNS トンネリング

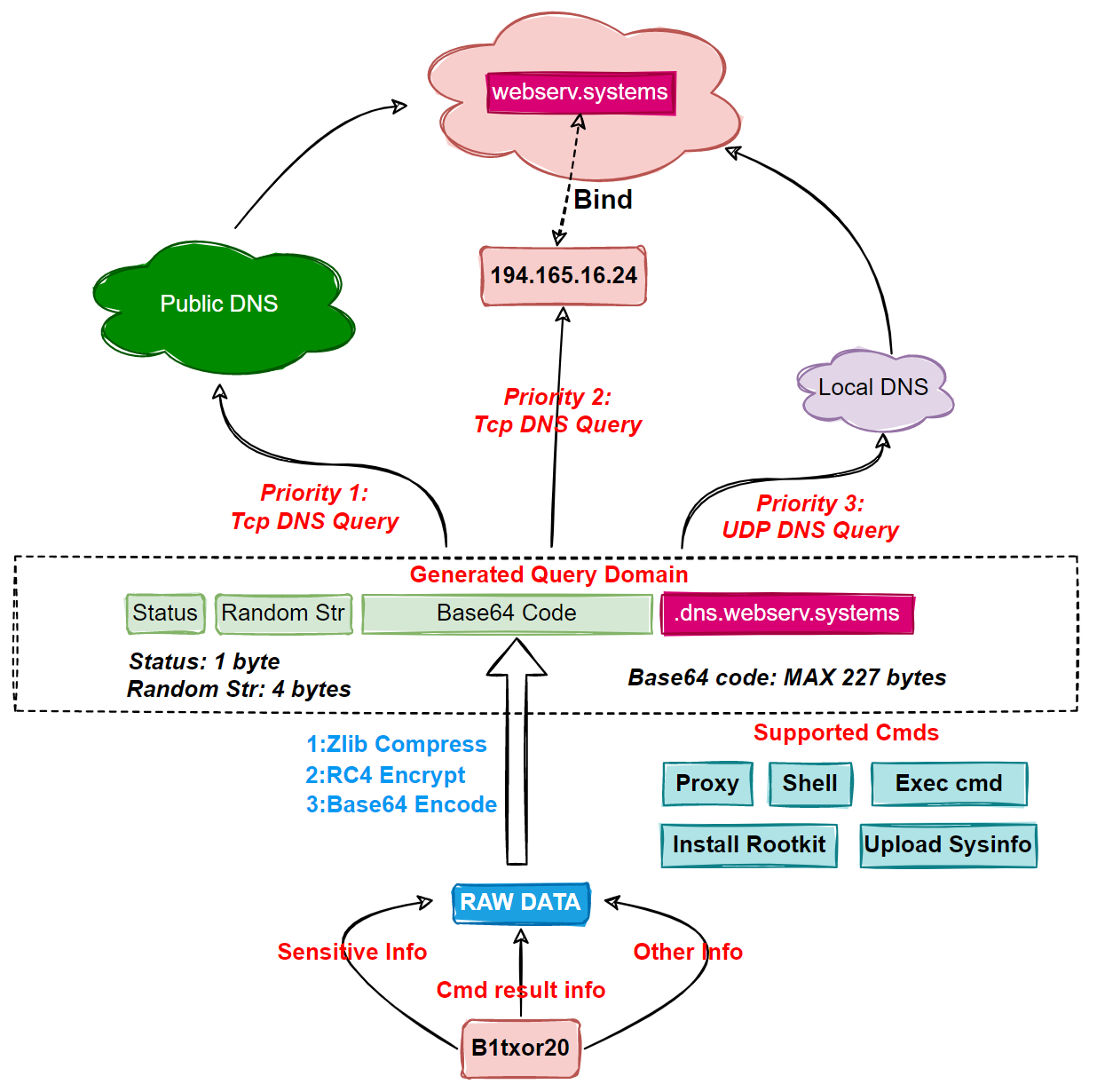

ただし、マルウェア B1txor20 を際立たせるのは、Command-and-Control (C2) サーバーとの通信経路に DNS トンネリングを使用している点である。それは、DNS プロトコルを悪用し、DNS クエリ経由でマルウェアやデータをトンネルするために、昔から脅威アクターが使用している手法だが、いまでも十分に機能する。

研究者たちは、「このボットは、盗んだ機密情報/コマンドの実行結果/配信すべき情報を、特定のエンコーディング技術を使用して隠した後に、DNS リクエストとして C2 サーバーに送信する。リクエストを受け取った C2 は、DNS リクエストの応答として、ペイロードをボット側に送信する。このようにして、ボットと C2 は DNS プロトコルの助けを借りて通信を実現する」と説明している。

また、360 Netlab の研究者たちは、マルウェアの開発者が盛り込んだ幅広い機能について、すべてが有効化されていないことを発見した。つまりは、無効化された機能にはバグが残っており、B1txor20 の作成者が将来的に改善し、有効化するために作業していることの表れだと思われる。IOC (Indicators of Compromise) や、C2 でサポートされている全命令のリストなどは、360 Netlab レポートの末尾に記載されている。

ボットネットによる Log4J の悪用が進行中

Log4Shell エクスプロイトが公開されてからというもの、中国/北朝鮮/イラン/トルコの政府に支援される国家的なハッキング・グループや、ランサムウェア/ギャングたち使用するイニシャル・アクセス・ブローカーなどの、複数の脅威アクターがサイバー攻撃うぃ展開している。360 Netlab の研究者たちは、「Log4J 脆弱性の公開以来、Elknot/Gafgyt/Mirai などの、多くのマルウェアによる利用が活発になっている」と付け加えている。

たとえば 2021年12月には、Log4J のセキュリティ欠陥を悪用して、Mirai や Muhstik などのマルウェアを、脆弱な Linux デバイスに感染させる、脅威アクターの存在が判明している。これらのボットネットは、IoT デバイスやサーバーをリクルートし、暗号マイナーの配備や大規模な DDoS 攻撃に利用していることが確認されている。

今月の初めに Barracuda は、360 Netlan のレポートを確認し、脆弱な Log4j デプロイメントを標的とする各種のペイロードを発見したが、DDoS とクリプトマイニングに利用される Mirai ボットネット亜種が大部分を占めると述べている。

B1txor20 は、まったく新しいマルウェアのようで、この Log4j に関連するもの以外に、情報は見つかりませんでした。また、DNS に関する記事としては、2021年9月13日の「DNS 攻撃がもたらす深刻な被害:その理由と対策について」や、7月23日の「Web アプリのパスワード・リセットと DNS スプーフィングの組合せは最悪の結果を招く」などがあります。Paloalto Networks の「台頭する攻撃実例から考えるDNSセキュリティ」も、丁寧に説明してくれる記事です。よろしければ、DNS で検索も、ご利用ください。