Hackers Using Bumblebee Loader to Compromise Active Directory Services

2022/08/18 TheHackerNews — BazarLoader/TrickBot/IcedID といった脅威アクターたちが、ターゲットのネットワークを侵害する際に、マルウェアローダーとして Bumblebee を利用するケースが増大している。Cybereason の研究者である Meroujan Antonyan と Alon Laufer は、技術文書で、「Bumblebee のオペレーターたちは、集中的な偵察活動を行い、実行されたコマンドの出力をファイルへリダイレクトして抽出する」と述べている。

Bumblebee が発見されたのは、2022年3月に Google の Threat Analysis Group (TAG) が、Exotic Lily と呼ばれるイニシャル・アクセス・ブローカー (IAB:Initial Access Brokers) の活動を暴いた時だった。Exotic Lily は、TrickBot と親密であり、また、大規模な Conti グループとも関係があると見られている。

一般的に、スピアフィッシング・キャンペーンを通じて取得された、イニシャル・アクセスを介して Bumblebee は配信される。しかし、Microsoft によるデフォルトでのマクロ・ブロックという決定を受けて、ドキュメントにマクロが混入させるのではなく、ISO/LNK ファイルを使用するように手口が調整されている。

研究者たちは、「Bumblebee などのマルウェアは、悪意のアーカイブへの添付ファイル/リンクを持つ、フィッシング・メールにより配布される。最初のアクションとしてアーカイブを展開し、ISO イメージファイルをマウントした後に、Windows ショートカット (LNK) ファイルをユーザーにクリックさせる必要がある」と説明している。

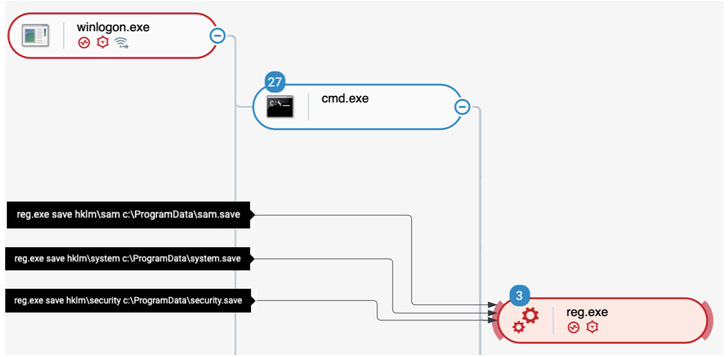

それらの LNK ファイルは、Bumblebee ローダーを起動するコマンド含んでおり、次段階のアクションである永続化/権限昇格/偵察/認証情報盗難などへのパイプとして使用される。

また、この攻撃では、感染させたエンドポイント上で権限を獲得する際に、 敵対者シミュレーション・ツール Cobalt Strike を採用することで、脅威アクターはネットワーク上を横移動していく。また、リモート・デスクトップ・ ソフトウェア AnyDesk を導入することで、永続性を実現する。

Cybereason が分析したケースでは、高度な権限を持つユーザーから盗まれた認証情報は、その後の、データ流出のためのローカルユーザー・アカウントの作成に加えて、Active Directory 制御を奪うためにも利用されていた。

Cybereason は、「イニシャル・アクセスから Active Directory の侵害までに要した時間は、わずか2日未満だった。Bumblebee ローダーが絡む攻撃は、ランサムウェア配信にいたるケースもあるので、重要なものとして扱う必要がある」と述べている。

Bumblebee の発見につながったとされる、Exotic Lily という IAB ですが、2022年3月18日の「Google が追跡:Conti/Diavol と連携するアクセス・ブローカー Exotic Lily」には、「MSHTML プラットフォームに存在する、修正済みの深刻な脆弱性 CVE-2021-40444 を悪用し、世界 の 650 の標的組織に対して、1日に 5000通以上のメールを送信する、フィッシング・キャンペーンを展開した」と記されています。また、8月16日の「2022年 Q2 のサイバー攻撃を分析する:Microsoft の古い脆弱性が最も多く狙われた」で注目されているのは、上記の CVE-2021-40444 であり、今年の Q2 から攻撃の件数が急増しているとのことです。なんとなく、時期的にも辻褄の合う話のように思えてきます。

You must be logged in to post a comment.