Over 9,000 VNC servers exposed online without a password

2022/08/14 BleepingComputer — 研究者たちが発見したのは、認証なしでアクセスして使用できる、少なくとも 9,000 のインターネットに露出した VNC エンドポイントであり、脅威アクターたちに内部ネットワークへのアクセスを簡単に許すものである。VNC (Virtual Network Computing) は、監視や調整が必要なシステムへの接続を支援するプラットフォーム非依存のシステムであり、ネットワーク接続を介した RFB (Remote Frame Buffer Protocol) 経由で、リモート・コンピュータの制御を可能にする。

これらのエンドポイントが、パスワードにより適切に保護されていない状況とは、過失やエラーに起因するのが大半だと思われるが、利便性のために取られた決定の結果というケースもあるだろう。いずれにせよ、それらは、悪意の脅威アクターを含む無許可のユーザーにとって、エントリ・ポイントとして機能する可能性がある。

たとえば、水処理施設などのように、VNC の背後にあるシステムによっては、このアクセスを悪用することで、コミュニティ全体に壊滅的な影響を及ぼす可能性が生じる。

驚くべき発見

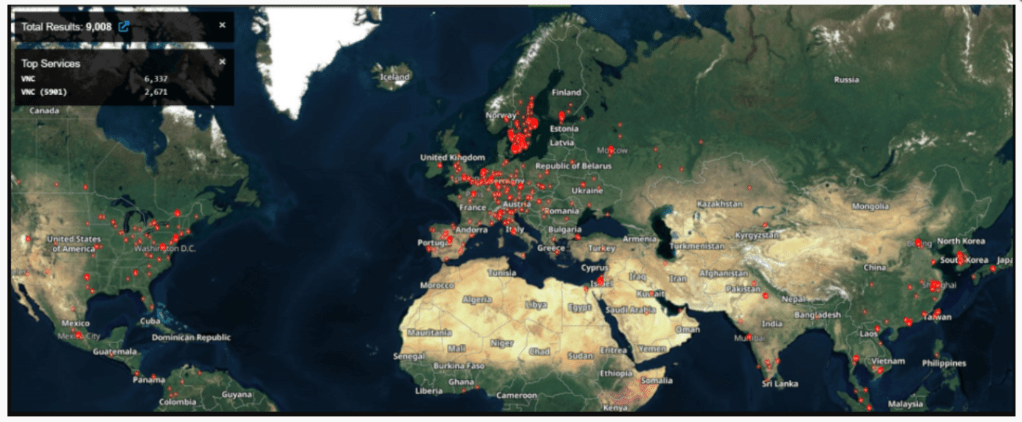

Cyble のセキュリティ脆弱性ハンターたちが、インターネットに接続されたパスワードなしの VNC インスタンスをスキャンしたところ、9,000以上のアクセス可能なサーバーが見つかった。

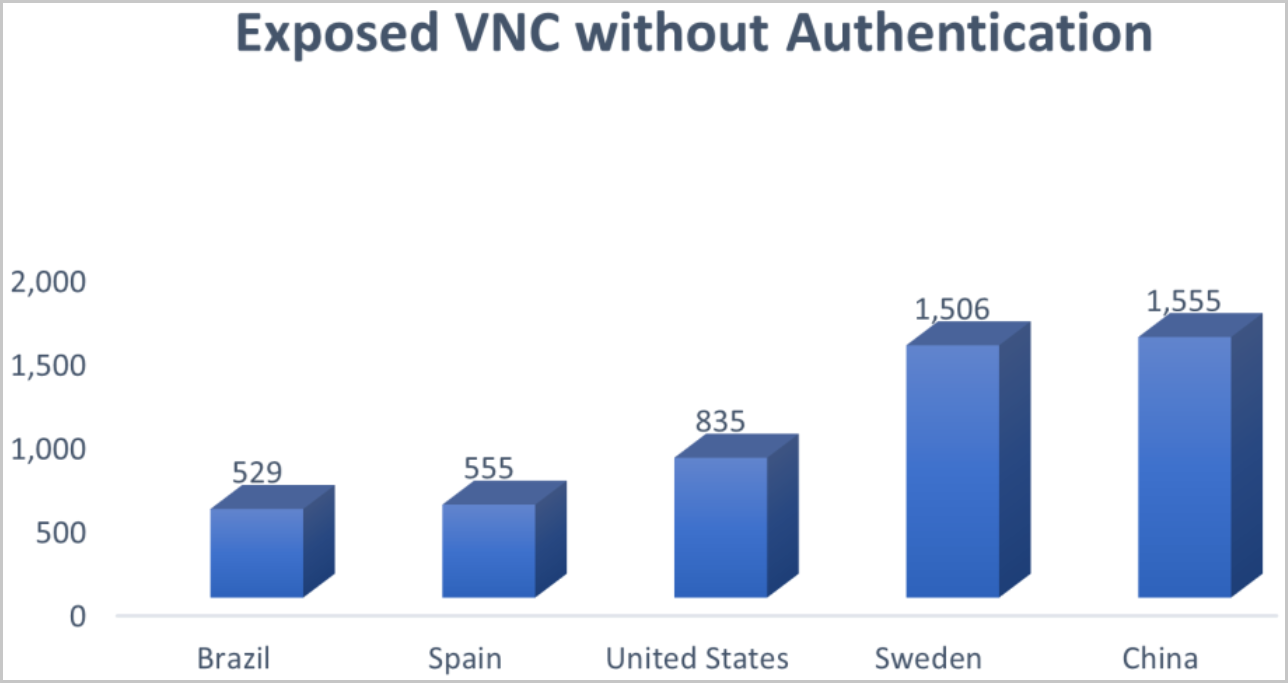

暴露されたインスタンスの大半は中国とスウェーデンにあり、そこに米国/スペイン/ブラジルが続き、保護されていない VNC の Top−5 を形成している。

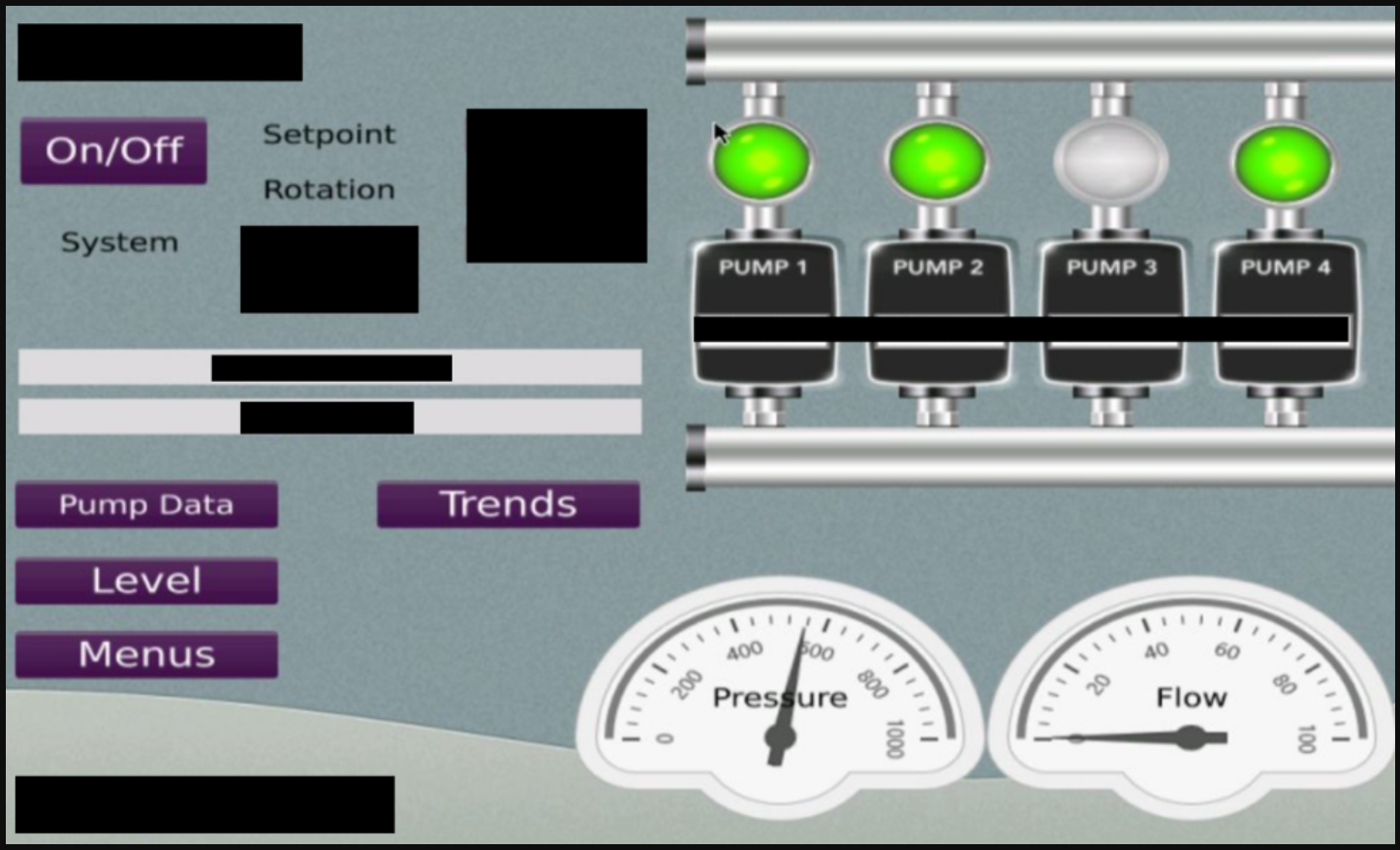

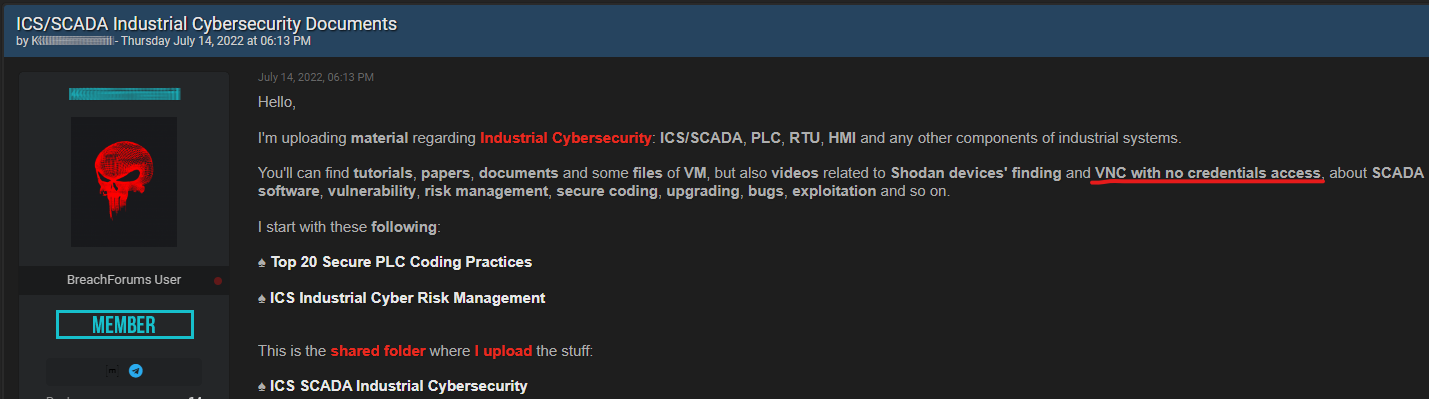

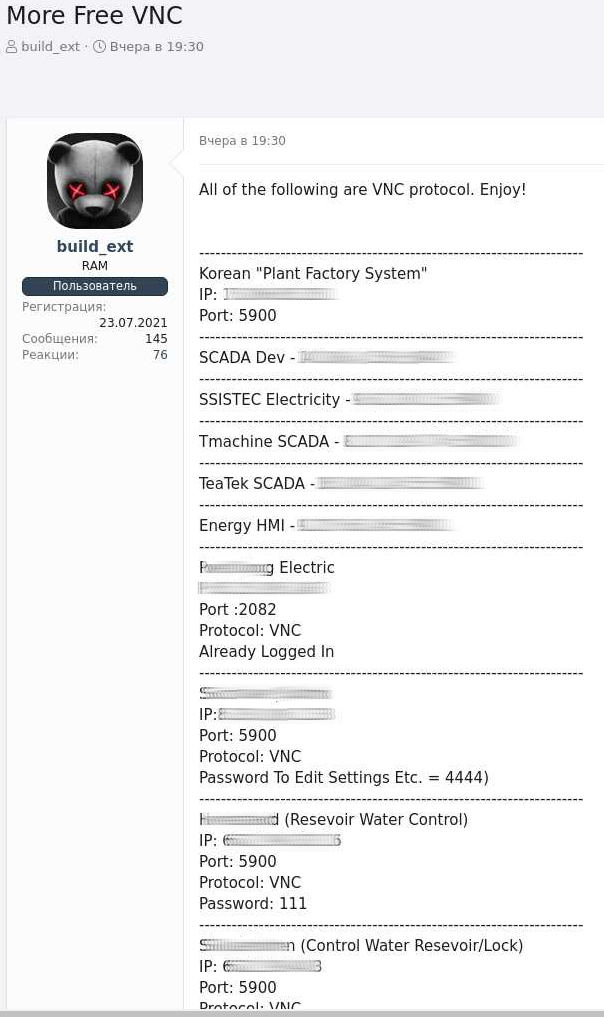

さらに悪いことに、これらの露出した VNC インスタンスの一部が、インターネットに決して公開されるべきではない、産業用制御システム用であることを、Cybcle は発見した。

Cyble は、「調査の過程で研究者たちは、VNC を介して接続され、インターネット上に公開されている、複数の HMI (Human Machine Interface)/SCADA (Supervisory Control And Data Acquisition Systems)/ワークステーションなどを絞り込むことができた」とは報告書に詳述している。

調査された1つのケースでは、公開された VNC アクセスにより、無名の製造装置のリモート SCADA システム上の、ポンプを制御する HMI に接続されていた。

Cyble は、攻撃者が VNC サーバを標的とする頻度を確認するため、同社のサイバー・インテリジェンス・ツールを使用して、VNC のデフォルトポートである Port 5900 への攻撃を監視した。そして Cyble は、1ヶ月間で 600万回以上のリクエストがあったことを確認した。それらの VNC サーバへのアクセスの大半は、オランダ/ロシア/米国から発信されていたとのことだ。

VNC 不正アクセスに対する需要

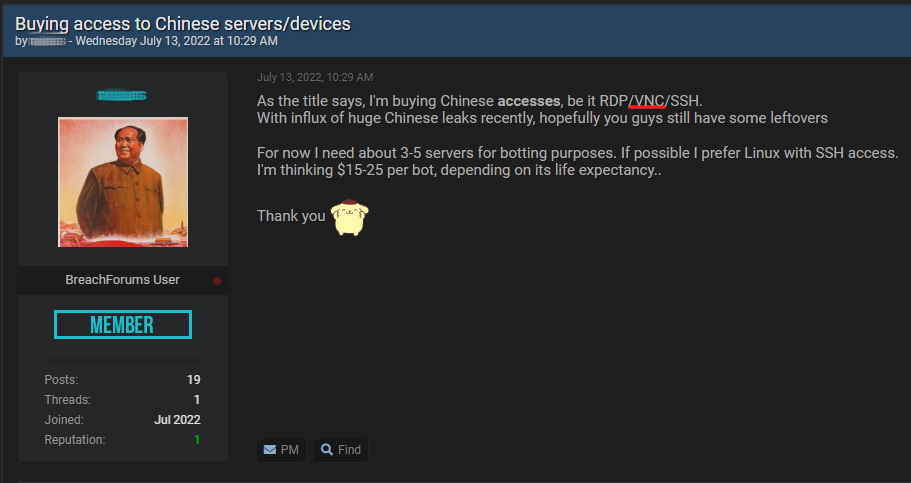

この種のアクセスは、特定の状況下では、ネットワークの深層侵入に使用できるため、ハッカー・フォーラムでは、公開またはクラックされた VNC を経由して、重要なネットワークにアクセスすることへの需要が高い。

Cyble の研究者たちは Bleeping Computer とのプライベート・ディスカッションで、「VNC を悪用して、ログオンしているユーザーとして、ドキュメントを開いたり、ファイルをダウンロードしたり、任意のコマンドを実行したりという、悪質な行為が行われる可能性がある。敵対者は、VNC を使用してシステムを遠隔操作/監視し、ネットワーク内の他のシステムに機密性の高いデータや情報を収集できる。」と語っている。

他のケースとして、セキュリティ愛好家たちが、これらの露出したインスタンスをスキャンして、見つけるための方法について、情報を提供している。

Bleeping Computer が確認したダークネット・フォーラムの投稿には、パスワードが脆弱/欠落/露出した VNC インスタンスの長いリストが掲載されていた。

Cyble の調査がフォーカスしたのは、認証レイヤーを完全に無効化しているインスタンスであるために、脆弱なパスワードのケースを考えると、VNC セキュリティに関する別の懸念が提起される。もし、パスワードが簡単に解読できるような、セキュリティの低いサーバが調査の対象に含まれていたら、潜在的に脆弱なインスタンス数は、さらに増えているだろう。

この点に関して、多くの VNC 製品は8文字以上のパスワードをサポートしていないため、セッションとパスワードが暗号化されている場合でも、本質的に安全ではないことを覚えておく必要がある。

VNC 管理者は、サーバをインターネットに直接公開しないこと、また、リモートアクセスする必要がある場合は、少なくともサーバへのアクセスを保護するために、VPN の背後に配置することが推奨される。その場合でも、管理者は常にインスタンスにパスワードを追加して、VNC サーバへのアクセスを制限する必要がある。

この調査結果には、とても恐ろしいものを感じます。この記事も、また、元データを提供している Cyble のブログも、一連の露出したエンドポイントが、HMI や SCADA につながっていることを強調しています。このレベルでのアクセスが成立してしまうと、2022年6月1日の「R4IoT キルチェーン実証概念:IoT/IT からの侵入と OT へのランサムウェア攻撃を簡潔に証明」にあるように、脅威アクターたちは次のステップへと進んでいきます。よろしければ、カテゴリ ICS も、ご参照ください。

You must be logged in to post a comment.