Notorious Emotet Malware Returns With High-Volume Malspam Campaign

2022/11/21 TheHackerNews — Emotet マルウェアだが、IcedID や Bumblebee などのペイロードをドロップするためにデザインされた、大規模なマルスパム・キャンペーンの一部として、再び勢いを増して戻ってきた。先週に Proofpoint は、「2022 年11月初旬から、1日あたり数十万通の電子メールが送信されている。この、新たなアクティビティは、Emotet が主要なマルウェア群の配信ネットワークとして機能し、完全に復活したことを示唆している」と述べている。標的となる主な国々としては、米国/英国/日本/ドイツ/イタリア/フランス/スペイン/メキシコ/ブラジルなどが挙げられている。

Emotet に関連するアクティビティは、2022年7月に観測されたのが最後であるが、それ後も散発的な感染が報告されている。10月中旬に ESET は、Emotet が新たな攻撃の波を準備している可能性を明らかにし、systeminfo モジュールの更新を指摘している。

このマルウェアは、Mummy Spider (別名 Gold Crestwood/TA542) という脅威アクターに起因すると認識されており、2021年1月の法執行機関の連携作戦により、そのインフラが解体されたが、2021年末に復活劇を繰り広げている。

Europol が Emotet を、世界で最も危険なマルウェアと呼ぶのは、セカンド・ステージ・バイナリを展開する主要なドア・オープナーとして機能し、データ窃盗やランサムウェア犯罪などを促進する能力に起因している。2014年に、銀行向けトロイの木馬として始まり、その後はボットネットへと進化している。

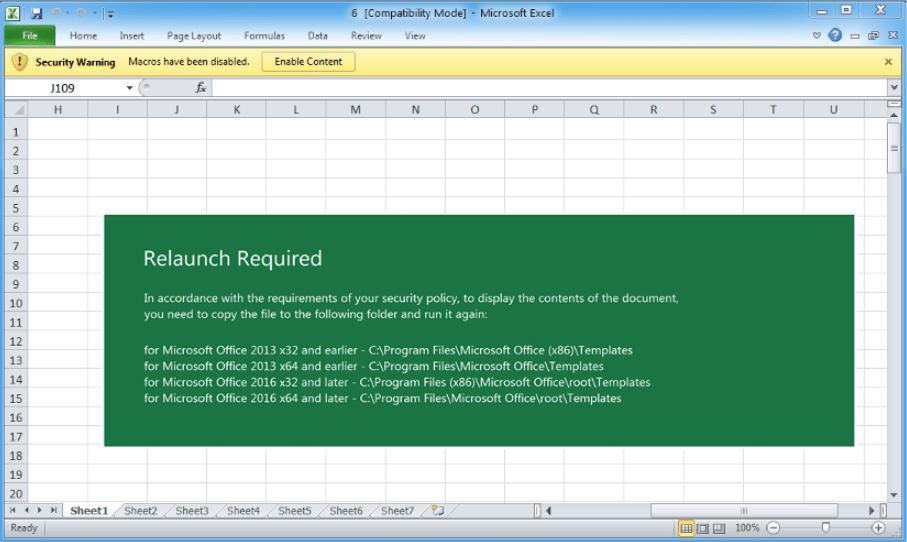

このマルウェアを取り込んだ感染チェーンは、一般的な誘い文句を振りまくことに加えて、電子メール・スレッド・ハイジャックの技法で受信者を誘い出し、悪意のマクロを仕込んだ Excel 添付ファイルを開かせることで有名になっている。

11月の初めに Cisco Talos は、「最近になって Microsoft が、インターネットからダウンロードした Office 文書では、デフォルトでマクロを無効化する発表したことを受けて、Office マクロから ISO/LNK ファイルといった他の配信メカニズムに、数多くのマルウェア・ファミリーが移行し始めている。したがって、この Emotet の新キャンペーンが、電子メールベースのフィッシングを介して、悪意の Microsoft Office 文書 (maldocs) を配布するという、従来の方法を採用していることは興味深いことだ」と述べている。

ただし、それらのファイルを Microsoft Office テンプレートのロケーション (信頼できる場所) にコピーし、そこからルアー・ドキュメントを起動するよう、潜在的な被害者に促すという手段がある。その場合には、マクロを明示的に有効にする必要はなく、キル・チェーンをアクティブにする必要もない。

この新たなアクティビティは、Emotet ローダー・コンポーネントの変更し、新しいコマンドの追加することで、リバース・エンジニアリングに対抗するものとなる。

Emotet を介して配布された後続のペイロードの1つは、IcedID loader の新しい亜種であり、ファイルから読み取ったコマンドをリモート・サーバに送信し、さらには、Webブラウザーのデータを抽出するための、バックドア命令を実行するものだ。

研究者たちは、IcedID の使用について、ランサムウェアの前兆である可能性が高いと懸念している。また、Palo Alto Networks の Unit 42 は、Emotet 経由で Bumblebee がドロップされていると指摘している。

研究者である Pim Trouerbach と Axel F は、「全体として、一連の変更はクライアントに加えられており、研究者による解析を阻止し、ボットネット内に存在する偽ボットや俘虜ボットの数を減らそうとする、開発者の意図を示している。Emotet は、The Trick と Qbot の配布が観測された 2021年以来、そのフル機能と後続ペイロード配信 (Cobalt Strikeではない) について、手の内を見せていない」と述べている。

この記事は、Proofpoint が 11月16日にリリースした、A Comprehensive Look at Emotet’s Fall 2022 Return というレポートがベースになっています。以下のチャートには、2021年12月〜2022年7月のピークが沈静化した後の 11月に、活動が再開している様子が示されています。Web やメールから取得される、Office ファイルの VBA マクロをブロックする Mark-of-The-Web (MoTW) セキュリティ機能には、依然として脆弱性が残っているようですが。今回の Emotet の戦術は、Microsoft Office テンプレートのロケーションを狙っており、上記の MoTW の問題には依存せずに感染するようです。

よろしければ、11月2日の「Emotet が 11月2日に活動を再開:Microsoft の Protected View を回避する戦術とは?」も、ご参照ください。

You must be logged in to post a comment.